Сначала было слово. Потом появилось MS Active Directory, а чуть позже ALD Pro на Astra Linux. И настало время подружить их. Первым шагом к этому будет настройка доверительных отношений, благодаря которым пользователи одного домена смогут авторизовываться в другом. В статье описываются работы на стенде с Astra Linux 1.7.4, ALD Pro 2.0.1 и MS AD на Windows Server 2022 (уровень леса 2016).

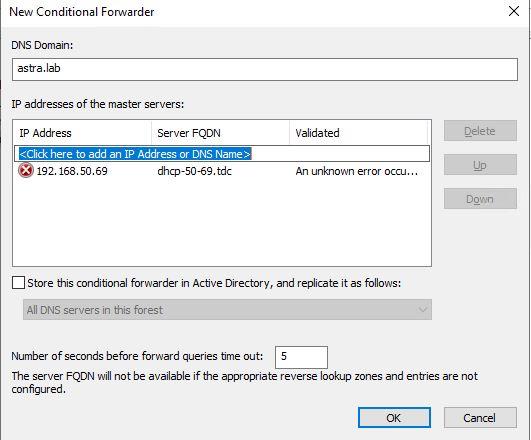

Со стороны Windos для начала надо озаботиться видимостью домена ALD Pro. Для этого добавим DNS зону условной пересылки. Для этого открываем DNS Manager -> правой кнопкой по "Conditional Forwarders" -> "New Conditional Forwarder...". В открывшемся окне указываем имя домена, запросы к которому хотим пересылать:

Поначалу напротив IP-адреса может показываться крестик, но если вы настроили всё правильно, можно не обращать на него внимания. Далее нажимаем "OK".

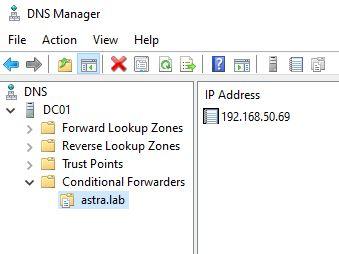

Должно получиться нечто следующее:

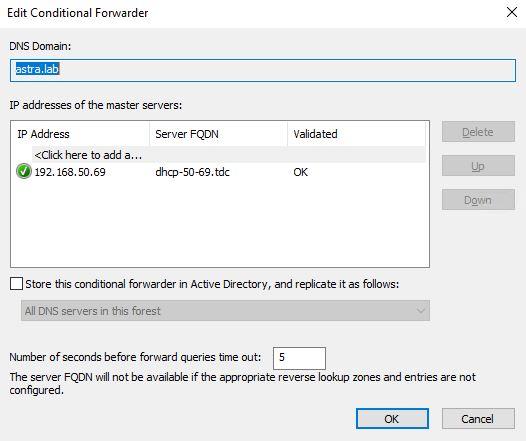

Если теперь зайти в свойства новой записи и нажать "Edit", то можно увидеть, что теперь напротив IP-адреса стоит зеленая галочка и значит всё настроено правильно:

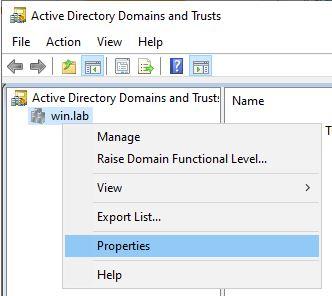

Теперь переходим к настройке доверительных отношений. Открываем Active Directory Domains and Trusts. Правой кнопкой по конфигурируемому домену и открыть свойства:

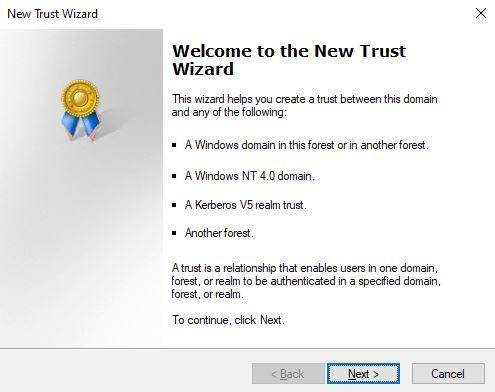

Открываем вкладку "Trusts" и нажимаем "New Trust...". Откроется визард по настройке доверительных отношений:

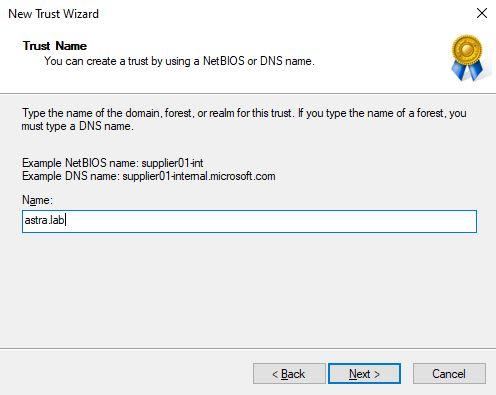

Нажимаем "Next" и в поле Name указываем имя линуксового домена:

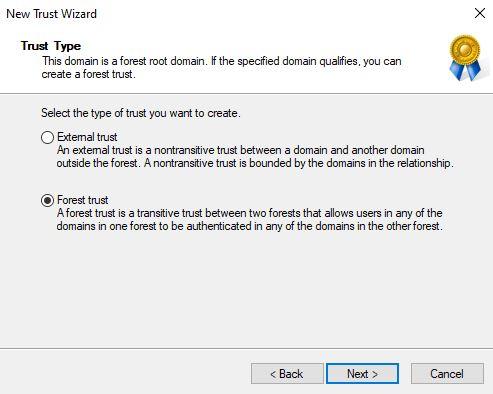

Далее указываем тип отношений, тут надо выбирать под задачи. В примере выбираем "Forest Trust":

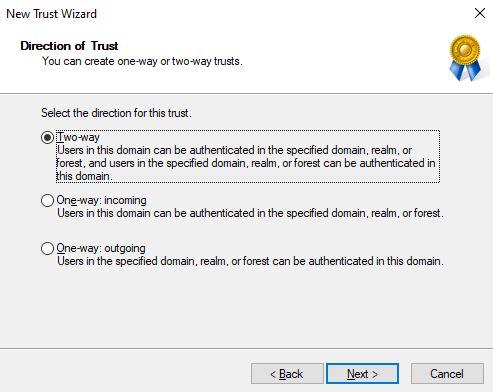

Здесь указвыаем направление доверия, опять же надо исходить из своих задач. В примере будут двусторонние:

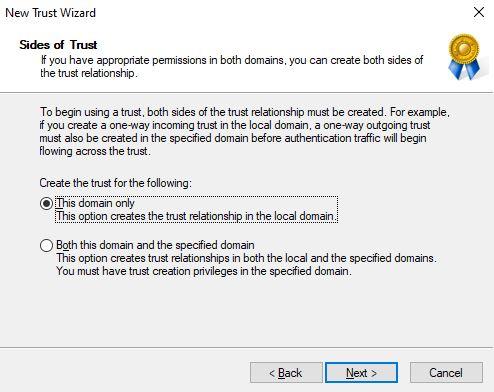

Далее указываем, что доверие настроить только на текущем домене:

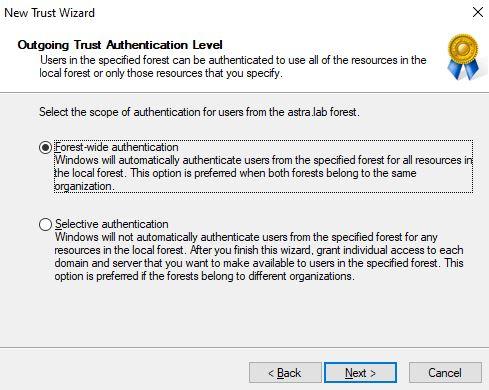

Выбираем "Forest-wide authentication":

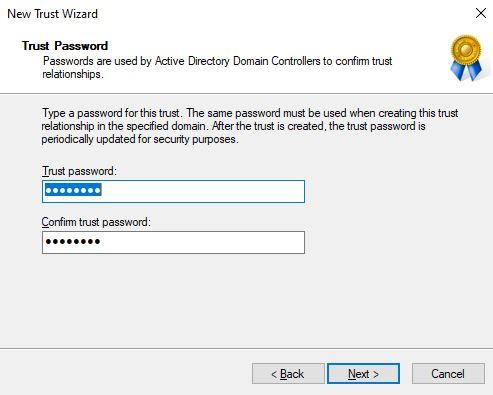

Указываем пароль для настройки доверия:

Потом везде нажимаем далее и выбираем не подтверждать исходящее доверие и не подтверждать входящее доверие.

Далее настраиваем доверие со стороны ALD Pro.

Первым делом выключаем dnssec-validation на КД ALD Pro:

sudo nano /etc/bind/ipa-options-ext.conf

Находим строку:

dnssec-validation yes;

И исправляем её на:

dnssec-validation no;

Сохраняем и перезапускаем FreeIPA (ALD Pro работает поверх FreeIPA)

sudo ipactl restart

Далее приступаем к настройке доверительных отношений.

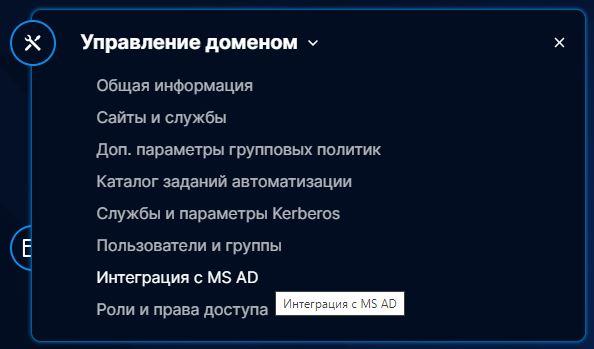

Для этого открываем веб-панель управления ALD Pro и переходим в раздел "Управление доменом" -> "Интеграция с MS AD"

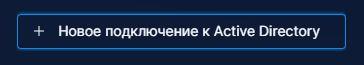

Там нажимаем "Новое подключение к Active Directory"

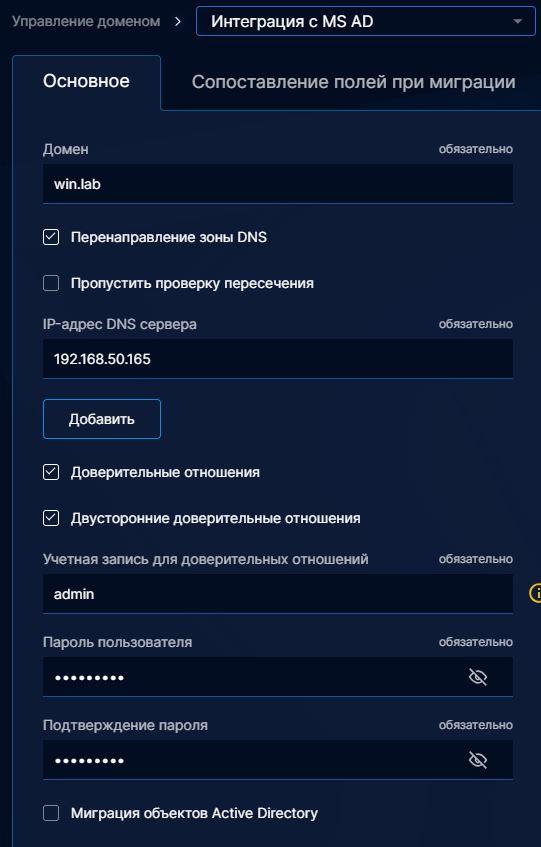

Заполняем поля:

"Домен" - имя домена, с которым настраиваем доверительные отношения

Влючаем "Перенаправление зоны DNS", чтобы имя windows-домена могло резолвиться

"IP-адрес DNS сервера" - IP-адрес DNS сервера, который может резолвить имя windows-домена

Ставим галку на "Доверительные отношения" и если надо, то и на "Двусторонние доверительные отношения"

и нажимаем сохранить

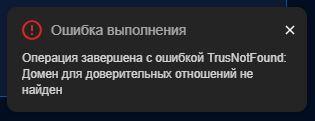

Если возникает ошибка

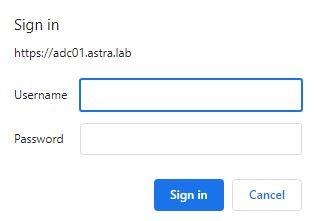

Далее идём в интерфейс управления FreeIPA (ALD Pro работает на её основе) по адресу

https://adc01.astra.lab/ipa/ui/ (только укажите имя вашего домена)

изначально появится окошко с предложением ввести логин и пароль

нажимаем Cancel пару раз и загрузится уже веб-интерфейс FreeIPA с предложением логина и пароля

Здесь уже вводим учётные данные администратора домена (имя admin и пароль, указанный при настройке ALD Pro)

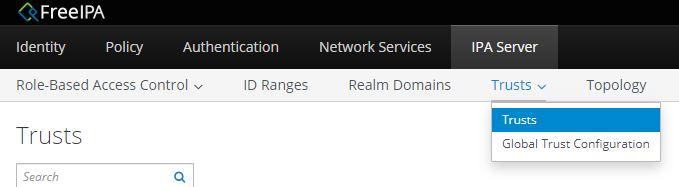

Идём в "IPA Server" -> "Trusts" -> "Trusts"

И нажимаем кнопку Add

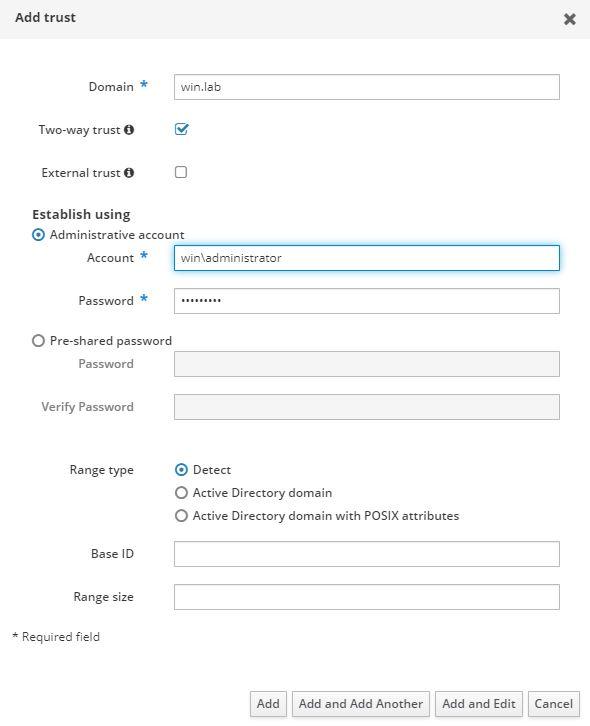

Появится окно настройки, которое заполняем следующим образом

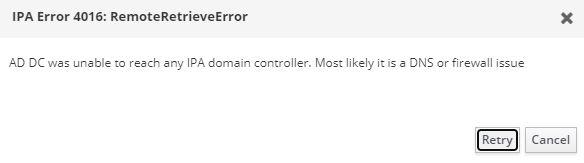

нажимаем Add, он какое-то время думает и выдает следующую ошибку:

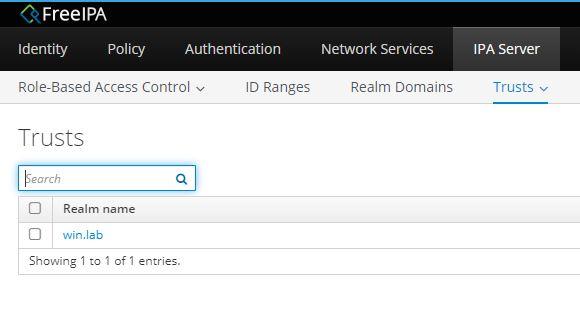

нажимаем Cancel, закрываем окно добавления доверия. Нажимаем Refresh и видим созданное доверие:

после данной операции доверительные отношения в ALD Pro будут создаваться без ошибок.